Se acepta como definición de “ingeniería social”

a la manipulación deliberada de una persona a través de técnicas psicológicas y

habilidades sociales para alcanzar un fin específico. El concepto tiene una

connotación negativa y en los últimos años ha estado muy vinculado a la

ciberdelincuencia, pero, como veremos en este artículo, es un poco más complejo

y se aplica en varios ámbitos.

Origen de la expresión

Fue el empresario y filántropo holandés Jacob

van Marquen quien, en 1894, en uno de sus ensayos, introdujo el término cuando

afirmó que las fábricas, así como necesitan ingenieros “ordinarios” para lidiar

con los problemas de la materia (materiales, procesos, equipos), también

necesitaban “ingenieros sociales” para lidiar con los problemas de los trabajadores.

|

| Jacob van Marquen |

El concepto se fue extendiendo hasta consolidarse como una técnica para lograr una variedad de resultados no solo dentro de las fábricas, sino también en la sociedad en su conjunto.

Por ejemplo, la psicología ha establecido cuáles

son los mecanismos que permiten que la ingeniería social sea efectiva para la

manipulación de las personas. De hecho, hay toda una escuela psicológica que

aborda este tema, denominada Escuela Conductista.

Según algunos autores[1], son cuatro los principios básicos por los que las personas caen fácilmente víctimas de la ingeniería social:

- Todos queremos ayudar: Desde niños a todos nos enseñan a ayudar a los demás, por lo que es natural que queramos cooperar con alguien cuando tiene una necesidad.

- Tendencia a confiar en los demás: Aunque es un comportamiento que varía de una sociedad a otra, la tendencia natural de las personas es a confiar en los demás, especialmente si tienen una apariencia “confiable”.

- Evitamos decir “No”: A la mayoría de las personas se le hace difícil decir no ante la solicitud de otra persona, especialmente si lo piden de “cierta forma”.

- Atracción por las alabanzas de terceros: La necesidad natural de reconocimiento nos hace víctimas fáciles de los manipuladores que utilizan el elogio como un instrumento de ingeniería social.

Otros autores[2] hablan de “motivadores básicos” que impulsan a las personas a actuar, tales como:

- Reciprocidad: El ser humano siente la necesidad de devolver favores, sean estos reales o percibidos como tales.

- Aprobación social: Los individuos tienden a creer como válido el comportamiento observado en la mayoría de las demás personas y a buscar la aprobación de ellas.

- Compromiso y coherencia: El impulso de “parecer coherente” es una poderosa arma de influencia social.

- Simpatía: Mediante la construcción de lazos de simpatía o atracción física, es más fácil obtener cambios de actitud.

- Autoridad: Las explicaciones se apoyan en una referencia o argumento de autoridad importante, sea esta real o supuesta.

- Escasez o urgencia: La percepción de una limitada disponibilidad de recursos o del sentido de urgencia, induce a tomar decisiones apresuradas.

La mayoría de las técnicas utilizadas para

manipular mediante ingeniería social, se apoyan en, al menos, uno de estos

principios o motivadores básicos de los seres humanos.

La ingeniería social como técnica de hacking

La acepción más popular en estos días es la

relacionada con la ciberdelincuencia. Consiste en acceder a información

confidencial a través de usuarios legítimos, basado en el principio de que,

precisamente el usuario, es el “eslabón más débil” en cualquier sistema de

información. En muchos casos, el ataque consiste hacer creer a la víctima de que

se trata de un mensaje legítimo, para que ésta acceda a abrir el enlace o

archivo adjunto, consistente en un programa malicioso o malware.

|

| El Phishing es una de las modalidades más comunes de Ingeniería Social |

Entre las técnicas de ingeniería social más utilizadas actualmente para obtener credenciales de acceso y otros datos sensibles, son las siguientes:

- Pretextos: En estos casos el delincuente crea un escenario falso para que la víctima revele información personal. Haciéndose pasar por un compañero de trabajo, policía, oficial bancario o funcionario público, el estafador simula ser alguien quien tiene la autoridad y el pretexto legítimo para solicitar ciertas informaciones para fines de “validación”.

- Redes Sociales: Son una fuente predilecta de los estafadores, ya que acceden a abundante información personal que les facilita la realización de sus fechorías.

- Phishing: Consiste en hacer pensar a la víctima que está accediendo a un portal o enlace legítimo, por lo que coloca sus credenciales o datos privados con absoluta confianza, sin darse cuenta de que le ha entregado al delincuente las claves para acceder a su cuenta bancaria o cualquier otra plataforma con acceso restringido. Como phishing también se catalogan los correos electrónicos recibidos de personas aparentemente confiables, que te comparten un archivo adjunto supuestamente inofensivo, pero que contiene un malware. También puede realizarse vía SMS a los móviles.

- Vishing: Son aquellas encuestas telefónicas falsas que procuran información personal sensible de la víctima, haciéndose pasar por empresas que realizan sondeos de satisfacción de clientes.

- Baiting: Es cuando se deja un dispositivo electrónico extraíble (USB, CD, DVD) en un lugar público, con el objetivo de que la curiosidad de la víctima la lleve a introducirlo en su computador personal para entonces allí activarse un malware que extraiga información restringida.

- Trashing: Consiste en descubrir información sensible de la víctima en su depósito de basura, como estados de cuenta, facturas, agendas telefónicas, etc.

- Tailgating: Es cuando el estafador accede a lugares no autorizados aprovechando que la víctima (quien sí tiene autorización) ha dejado el acceso abierto.

- Eavesdropping, Sniffing o Wiretapping: Es cuando se escuchan o leen conversaciones ajenas para obtener información.

- Shoulder Surfing: Es descubrir una contraseña mediante la observación directa de la víctima mientras accede con sus credenciales.

- Office Snooping: Esta técnica consiste en aprovechar la ausencia del usuario para acceder a su laptop o computador personal después de haber dejado su sesión abierta.

- Bribing: Es el soborno de empleados para obtener información o tener acceso a zonas restringidas.

La ingeniería social en las relaciones interpersonales

Una vertiente de este tema que es poco analizada

es la relacionada al uso de la ingeniería social en las relaciones interpersonales.

No hablamos de la manipulación con fines de realizar fraudes o estafas, sino

cuando ciertos individuos aprenden a dominar la técnica de ingeniería social

para aprovecharse de amistades o familiares para obtener ventajas o beneficios,

sin que llegue a ser el hecho un delito.

Es el caso de las personas que “buscan”

amistades por conveniencia. No deja de ser un engaño porque fingen una amistad

que es falsa, pero que se hacen pasar por amigos porque les “conviene” de

alguna manera. Igual ocurre cuando alguien aprovecha una relación familiar para

sacar alguna ventaja.

Claro, como las consecuencias de esta faceta de

la ingeniería social son muy subjetivas, las personas deberán tener mucho

cuidado a la hora de catalogar sus relaciones interpersonales, porque existe la

posibilidad de que la asimetría de los beneficios de dichas relaciones se esté

produciendo de forma involuntaria e inconsciente para ambas partes.

En todo caso, para cada tipo posible de

ingeniería social, al final del artículo compartiré algunas recomendaciones.

La ingeniería social para moldear a la sociedad

o al mercado

Como explica la Psicología Conductista, la

ingeniería social también es útil para los gobiernos influir en el

comportamiento de la población o las empresas cambiar los hábitos de los

consumidores.

Es natural y deseable que el Estado quiera incentivar

ciertas conductas y desincentivar otras. Cada vez que se aprueba una ley, comúnmente

lo que se busca es fomentar un comportamiento específico. Así como la

aprobación de un incentivo busca fomentar una acción, la creación de gravámenes

procura frenar otra.

Igualmente, la tipificación de penas en el

código penal de cualquier país procura erradicar conductas que se identifican

como socialmente perjuiciosas, como la delincuencia, violaciones, asesinatos,

etc. Por tanto, para muchos autores[3]

las políticas públicas son herramientas válidas de ingeniería social para los

males de la sociedad. Son mecanismos de control social.

.jpg) |

| La propaganda Nazi fue una herramienta muy efectiva en la manipulación de masas |

Sin embargo, muchas corrientes políticas han

visto en la ingeniería social un instrumento para manipular la opinión pública

y establecer regímenes totalitarios o extremistas. El caso más conocido fue el

Nacionalsocialismo en Alemania. Mediante un eficaz método de propaganda,

llegaron a manipular de forma absoluta a la población germana, llevándolos a

aceptar, incluso, que los judíos eran realmente culpables de la crisis

económica de su país.

También las empresas han encontrado en la

ingeniería social, a través de la mercadotecnia y la manipulación del lenguaje,

un medio eficaz para modificar los hábitos de consumo.

Consejos para evitar ser víctimas de la ingeniería

social

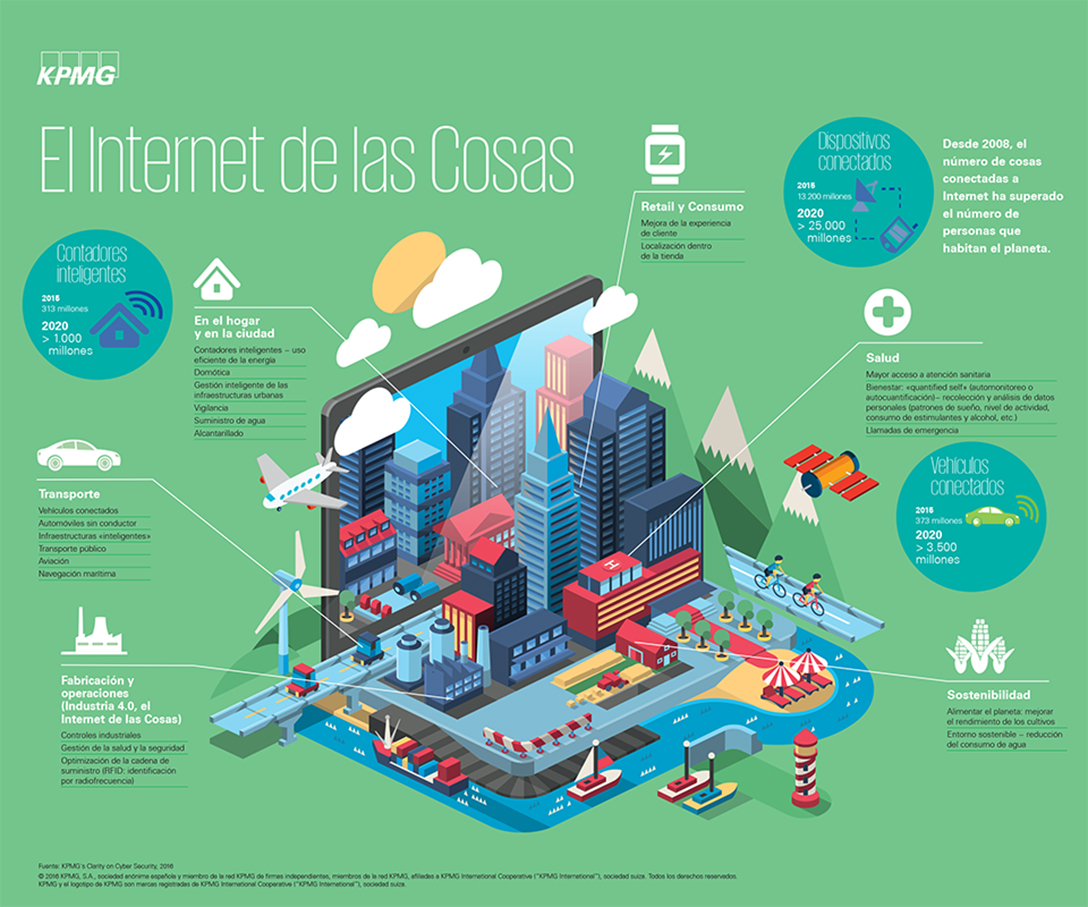

En términos de la ciberdelincuencia en general, es sumamente importante que como usuario del Internet o de cualquier sistema de información, tengas en mente las siguientes recomendaciones:

- No compartas información sensible a desconocidos o en lugares públicos (como redes sociales, anuncios, páginas web, llamadas telefónicas, etc.).

- No confíes en ofrecimientos y regalos que lleguen a través de mensajes de texto o correos electrónicos. Verifica siempre la legitimidad de la fuente.

- Si te están pidiendo información muy sensible (números de cuenta bancaria, claves de acceso, etc.) que te hace sospechar de que es un engaño, exige que se identifique y trata de revertir la situación intentando obtener la mayor cantidad de información posible del sospechoso.

- Implementa, o exige que se implementen, políticas de seguridad en la organización que minimicen las acciones de riesgo.

- Efectúa, o exige que se efectúen, controles de seguridad física para reducir el peligro inherente a las personas.

- Realiza, o exige que se realicen, rutinariamente auditorías y pruebas usando ingeniería social para detectar huecos de seguridad en tu empresa.

- Participa en programas de concientización sobre ciberseguridad.

En cuanto a las relaciones interpersonales, solamente

debes evaluar si esa(s) persona(s) es(son) la(s) única(s) que se beneficia(n)

de la relación. De ser así, es hora de que vayas cambiando de amistades.

Para la manipulación social o de masas, cuando es

efectuada por las empresas, solo pregúntate si realmente necesitas ese

producto o servicio antes de tomar una decisión de compra. Evita al máximo

caer en la espiral del consumismo.

Y si tienes la poca fortuna de que en tu país

un régimen totalitario o extremista quiera imponerte una forma de pensar, solo

pregúntate si eso no se contrapone con tus valores y si eso realmente contribuye

a que el tuyo sea un mejor país. Por más bombardeo de propaganda que haya, tu

intima convicción se encargará de contestarte.

Sígueme en Twitter: @ReysonLizardo